CCNA勉強 セキュリティについて

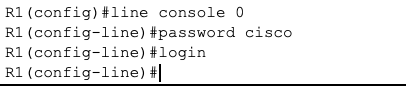

コンソールパスワードの設定

コンソールパスワードを設定するためのコマンド

ラインコンフィギュレーションモード コンソールやtelnet、ssh等でCiscoルータやCatalystに接続する時のパスワードの認証などが設定できる。 loginコマンドを設定しないと、認証機能は有効にならない。

CiscoルータはデフォルトでこのVTY(仮想ポート)を所持している。パスワードが設定していないと、ハッキング対策として接続できないようになっている。

パスワードを設定していない場合、「Password required,but none set」と表示される。

表示されるパスワードを全て暗号化する 構文 (config)#service password-encryption

CiscoスイッチでSSHを動作させるには

・k9イメージが動作している。(SSH対応のIOSイメージをk9という・ホスト名とドメイン名が設定されている。(SSHキーはホスト名とドメイン名をもとに作られる)「configモードでhostnameコマンドとip domain-nameコマンド実行」

SSHのみ許可したい

VTY(仮想ポート)では、SSHのみ許可したい(Telnetはセキュリティが弱いため) 構文 (config)#transport input sshローカル認証

ユーザー情報をコンフィギュレーションファイルの中に格納して、ルータ自身で認証を行う方法。その場合は、login localコマンドを実行する。特権レベル

15までの特権レベル(15になったら特権モードに移る) 構文 (config)#privilege level 15VTYアクセス制御

VTYに対する、ACLを設定する 構文 (config)#access-calssこのシステムによって、ルータの負荷を顕現することができる。

ルータ接続のタイムアウト

ルータに管理的にアクセスしている状態で一定時間何もしないと、自動的に通信を切断するようになっているデフォルトでは、10分に設定されています。 タイムアウト時間を変更する場合 構文 (config-line)#exec-timeout {分} {秒}

exec-timeout 0 でタイムアウトしなくなる。

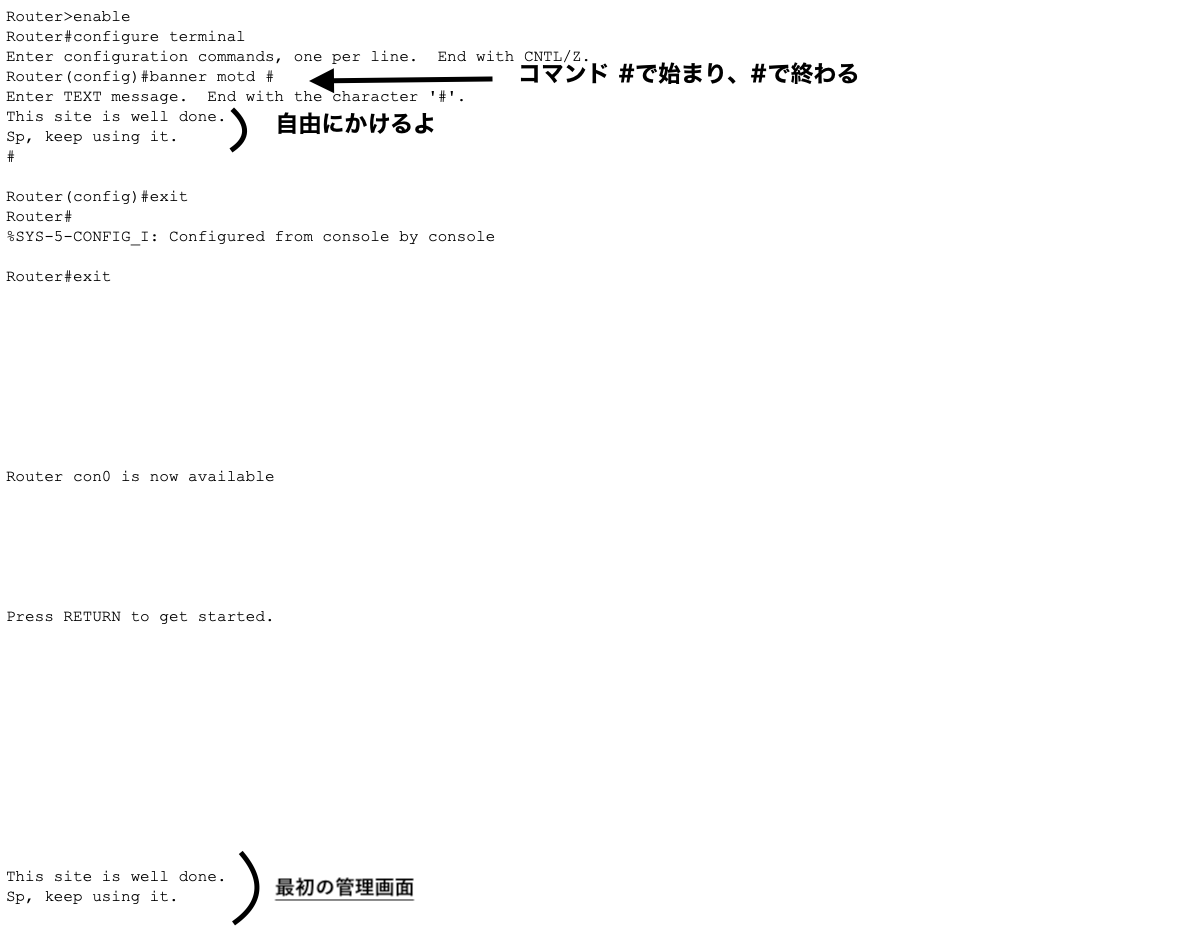

バナーメッセージ

最初のターミナル場面に好きな文字列を表示させることができる。説明文などに使おう。構文 (config)#banner motd #

ゴミ捨て場のVLAN

使用されていないポートが有効になっていると、そこからハッカーに侵入されてアレコレされてしまいます。単純にポートをshutdownするか、未使用ポートを指定したVLANにまとめて、そのVLANから社内ネットワークに入れないようにすれば解決します。

ポートセキュリティ

あらかじめ許可しているMACアドレスからのフレームを許可し、それ以外のMACフレームを許可しない機能。不正アクセスを防ぐ。ポートセキュリティの有効化 構文 (config)#swithport port-security

ポートセキュリティを設定するためには

アクセスポートに設定

許可するMACアドレスの設定。そのためのは、MACアドレスを静的に設定する必要がある。

ポートセキュリティの有効化

スティッキーラーニング

動的に学習したMACアドレスをMACアドレステーブルと、running-configに登録する。スティッキーラーニングの有効化 構文 (config)#swithport port-security mac-address sticky

リモートアクセスする前に必要な設定

AAA

Authoraization 認可Authenticaion 認証

Accaunting アカウンティング

この3つのセキュリティ機能

RADIUSとTACACS+などのセキュリティプロトコルを利用する。

aaaの有効化 構文 (config)#aaa new-model

SPAN

トラフィクをコピーして、監視ポートに転送する機能。スイッチスタック

複数のスイッチを1つのスイッチととして、仮想的にまとめる技術ポートを増やしたい時に柔軟に対応できる。

これらのスタック構成をCiscoはStackWiseと呼ぶ。

Cisco StackWiseの特徴

・マスタースイッチが選出される。(管理IPアドレスは1つだけでOK)

・マスタースイッチが、新しいスイッチの設定をやってくれる。

・スイッチ同士は、特殊なスタックケーブルで接続する。

DHCPスヌーピング

DHCPメッセージを検証する機能。パケットの送信元を調べる。

偽のDHCPサーバーによるなりすましを防ぐことができる。(man-in-the-middle攻撃)

DAI

Dynamic ARP Inspectionネットワーク内のARPパケットを検査するセキュリティ機能。

不正なIPアドレスや、MACアドレスからのパケットを破棄する。IPアドレスと、MACアドレスの組み合わせが正しくないものは破棄する。

APRポイズニングを防ぐ。中間者攻撃を防ぐためには、DHCPスヌーピングも有効にする必要がある。

DHCPスヌーピングバインディングデータベースを使用し、認証されたMACアドレス、IPアドレスからの通信でなければ、ドロップし、エラーを通知する。

DAIの有効化 構文 (config)#ip arp inspection vlan

信頼できるポート設定(デフォルトでは信頼できないポート) 構文 (config)#ip arp inspection trust

作成者 hongou akihito

コメントや要望があれば、下記のツイッターにDMをください。

Tweets by wallofmind2

他のサイト

CCNA学習

CCNA 本まとめCCNA メモ 0

CCNAメモ 1

CCNAメモ 2

CCNAメモ 3

CCNAメモ 4

CCNAメモ 5

CCNA勉強 TCP/IPについて

CCNA勉強 Ciscoデバイスについて

CCNA勉強 IPv6について

CCNA勉強 STPについて

CCNA勉強 VTPについて

CCNA勉強 WLANについて

CCNA勉強 Ciscoルーターのメモリについて

AWS クラウドプラクティショナー

クラウドプラクティショナー 自宅受験(PSI)AWSソリューションアーキテクト アソシエイト

ソリューションアーキテクト(SAA) メモ1

ソリューションアーキテクト(SAA) メモ2

AWS アドミニストレーター アソシエイト

アドミニストレータ メモ1

アドミニストレータ メモ2

アドミニストレータ オリジナルテスト01 10問

アドミニストレータ オリジナルテスト02 10問

アドミニストレータ オリジナルテスト03 10問

アドミニストレータ オリジナルテスト04 10問

アドミニストレータ オリジナルテスト05 10問

アドミニストレータ サンプル問題2

AWS デベロッパー アソシエイト

デベロッパー メモ1

デベロッパー メモ2

デベロッパー メモ3

デベロッパー範囲 Code〇〇

デベロッパー範囲 ElasticBeantalk

デベロッパー範囲 X-Ray

デベロッパー範囲 Cognito

デベロッパー範囲 Lambda

デベロッパー オリジナルテスト01 10問

デベロッパー オリジナルテスト02 10問

デベロッパー オリジナルテスト03 10問

デベロッパー オリジナルテスト04 10問

デベロッパー オリジナルテスト05 10問

デベロッパー オリジナルテスト06 10問

デベロッパー オリジナルテスト07 10問

デベロッパー オリジナルテスト08 10問

デベロッパー オリジナルテスト09 10問

その他

Route53 独自ドメイン購入 エラー独自ドメイン CloudFront エラー

著者の他のサイト

駆け出しインフラエンジニアおすすめサイト

DynamoDBのキーをわかりやすく。育児の合間に認定デベロッパー アソシエイト